Специалисты F5 Labs обнаружили вредоносную кампанию, направленную на серверы на базе Linux. Преступники применяют вредоносное ПО Golang для майнинга криптовалюты Monero.

В ходе атак, которые начались примерно 10 июня текущего года, злоумышленникам удалось заразить несколько тысяч устройств. На момент написания этой статьи злоумышленник заработал менее 2000 долларов США. Однако эта информация основана только на кошельках, которые использовали майнеры исследователей. Возможно, у злоумышленника есть несколько кошельков, используемых разными частями его ботнета.

В рамках кампании злоумышленники эксплуатируют уязвимости во фреймворке ThinkPHP (CVE-2019-9082 и уязвимость, которой на данный момент не присвоен индентификатор CVE), программном обеспечении для совместной работы Atlassian Confluence (CVE-2019-3396) и системе управления содержимым Drupal (CVE-2018-7600, также известной как Druppalgeddon2).

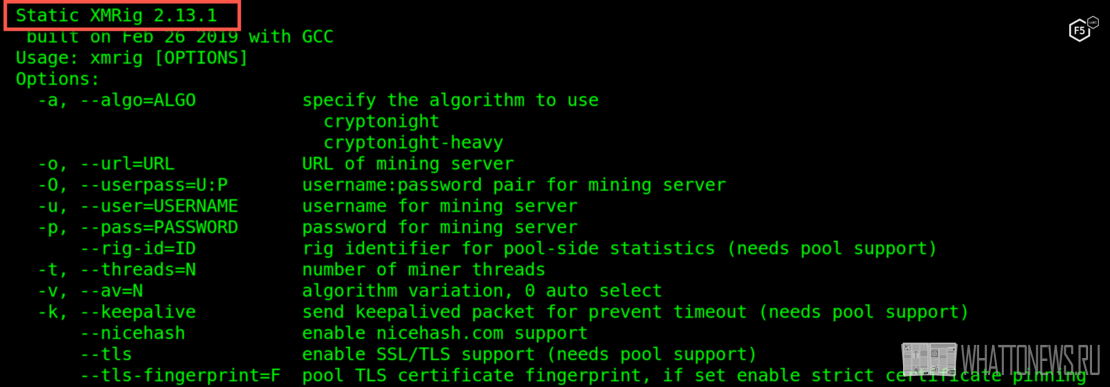

Распространение вредоноса осуществляется при помощи семи различных методов, включая эксплоиты для уязвимостей в четырех web-приложениях, подбор учетных данных SSH и паролей базы данных Redis, подключение к другим устройствам с помощью SSH ключей.

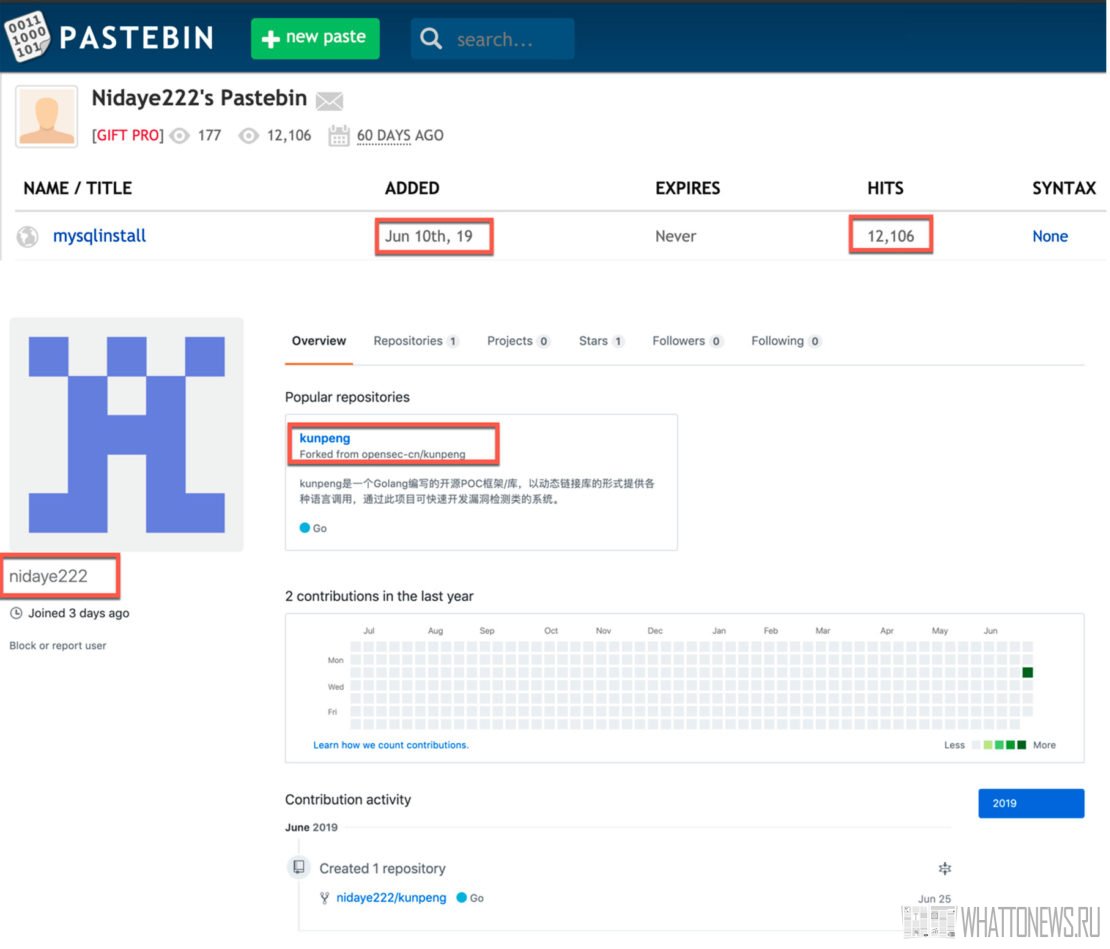

Злоумышленники используют ресурс Pastebin для размещения целевых bash-скриптов. Само вредоносное ПО размещается на взломанном сайте китайского интернет-магазина (название не уточняется).

1. Профиль пользователя, обслуживающего вредоносный файл в Pastebin

2. Профиль github с тем же именем пользователя, что и у Pastebin.com

Некоторые свидетельства, например логины на Pastebin и Github, указывают на то, что организаторами кампании могут быть преступники из Китая, отмечают эксперты.