Etherscan, наиболее широко используемый Ethereum блокчейн экспловер, быстро исправил уязвимости в своей системе безопасности после того, как хакеры провели успешную манипуляцию Disqus API – сторонним сервисом, который Etherscan использует для публикации комментариев к адресам Ethereum. Об этом сообщает TheNextWeb.

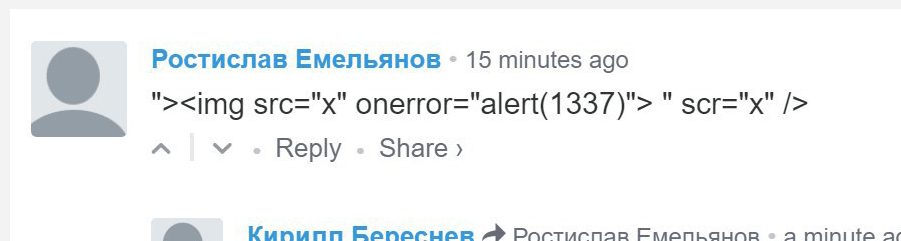

Хакеры смогли выполнить Cross Scripting (XSS) атаку, внедрив в интерфейс код JavaScript, который показывал пользователям нежелательные сообщения.

Сообщение содержало лишь «1337» – отсылку к псевдоязыку, который был популярен на заре интернета; в нем некоторые английские буквы заменяются на символы кодировки ASCII. Пользователи делились соответствующим кодом:

Создавалось впечатление, что сообщения поступают из самой службы Etherscan, разработчики утверждали, что они к этому отношения не имели. Команда Etherscan отключила функции, связанные с этой уязвимостью, пока сама латала соответствующие бреши в своей системе безопасности.

Майкл Хэн, разработчик популярного Ethereum-интерфейса MyCrypto.com и Etherscam.db, прокомментировал ситуацию в посте на Reddit: «Эта XSS-атака (в данном случае – внедрение кода JavaScript) манипулировала API, который Etherscan использует для считывания последних комментариев об адресах с CMS Disqus.

Похоже, Etherscan не обслуживал никакого вредоносного кода в тот момент, когда он был замечен. Комментарии Disqus на Etherscan.io были отключены до установки патча, код которого заставил данные API устранить уязвимость к XSS-атаке. Средства пользователей украдены не были».

Способность показывать неавторизованные комментарии под маскировкой официальных сообщений могла привести к широкомасштабному фишингу. У ничего не подозревающих пользователей – не понимающих, что они общаются не с Etherscan – могли обманным путем выудить их приватные ключи и другую конфиденциальную информацию. К счастью, в данном случае все закончилось лишь надоедливым всплывающим сообщением.

И хотя эта атака, по всей видимости, никакого вреда не принесла, подобные внедрения JavaScript-кода часто являются частью более масштабного теста на проникновение в целях дальнейшей манипуляции сервисом.

Анализ атаки, опубликованный на Reddit, подтверждает эту догадку – всего было 4 попытки, и во время последней злоумышленники пытались «внедрить» транзакцию web3.js в сервис Etherscan.

An quick update on the random "1337" script pop up on https://t.co/VAEURQyNAG https://t.co/3N222GMucu

— Etherscan.io (Not giving away Ether) (@etherscan) 23 июля 2018 г.

«Было три попытки внедрить JS-предупреждение “1337”. Первая не была вредоносной, еще две пришли от кое-кого, кого мы знаем (скорее всего, в экспериментальных целях). В четвертый раз была попытка внедрить транзакцию web3.js, но она была заблокирована нашим бэкэндом».

Web3.js – это JavaScript-библиотека Ethereum. Именно она позволяет расширениям браузера вроде metamask обрабатывать криптовалютные транзакции через блокчейн Ethereum.

В последнее время блокчейн Ethereum переживает немало хакерских атак. К примеру, в июне пользователей MyEtherWallet (MEW), использующих расширение Hola VPN, в течение пяти часов убеждали вывести всю криптовалюту со своих MEW-кошельков.

Кроме того, два месяца назад был взломан DNS-сервис Amazon, в результате чего пользователей MEW перенаправляло на точную копию официального сайта кошелька – созданного лишь с целью кражи приватных ключей пользователей. В результате злоумышленникам за несколько часов удалось украсть более 200 eth.